В 2025 году схемы атак на банковские колл-центры стали намного изощрённее, чем десять лет назад: социнженерия, утечки баз, подделка голоса нейросетями. Мошенники больше не кричат в трубку, а аккуратно «подстраиваются» под процессы банка. Поэтому борьба с ними уже не про один волшебный скрипт, а про совокупность технологий, дисциплины операторов и постоянный разбор реальных инцидентов. Ниже — практический разбор, как выстраивать защиту, если вы отвечаете за контакт-центр или качество обслуживания, а не хотите превращать проверку клиента в допрос с пристрастием.

Исторический контекст: от «девушки на коммутаторе» к голосовому дипфейку

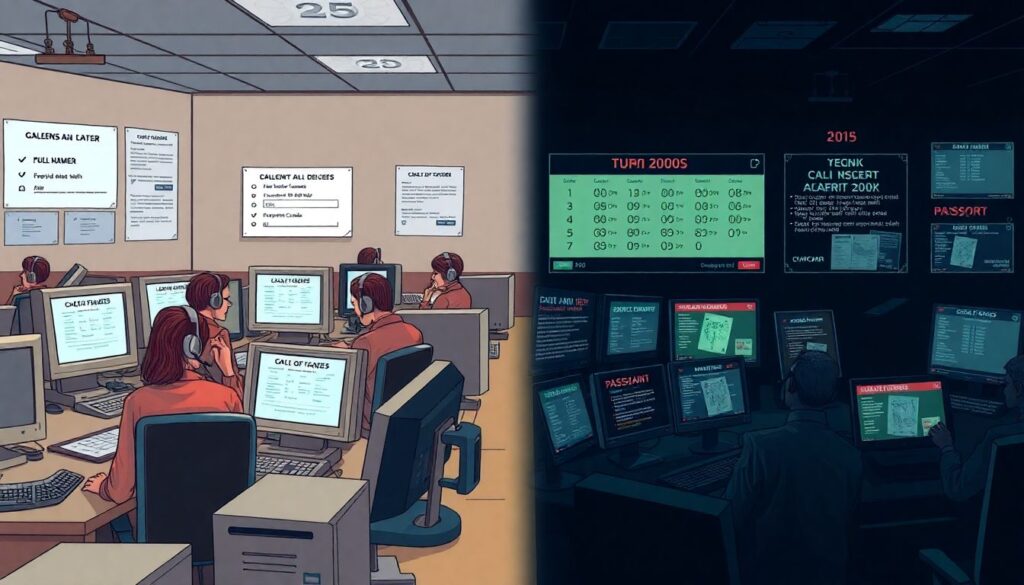

В нулевых защита банковского колл центра от мошенничества сводилась к формальным вопросам и проверке паспортных данных — считалось, что если человек знает ФИО, дату рождения и кодовое слово, значит, это точно клиент. После массовых утечек 2010-х этого стало явно недостаточно: криминальные форумы заполнились полными досье на людей, а колл-центры превратились в удобную точку входа в банк. К 2020 году появились дипфейки голоса, и привычное «узнавание по интонации» окончательно утратило смысл. Сегодня защита строится на сочетании поведенческих паттернов, сквозной аналитики сессий и жёсткой сегментации прав доступа операторов, а просто «строгие скрипты» уже больше вредят клиентскому опыту, чем спасают.

Реальные кейсы: где именно ломается процесс, а не люди

Показательный случай 2023 года: мошенники получили базу VIP‑клиентов одного регионального банка, подготовили сценарии звонков и за три недели через колл-центр оформили десятки перевыпусков карт. Операторы всё делали «по инструкции», но система предотвращения мошенничества для колл центров банков анализировала только транзакции, а не обращения в обслуживании. Нарушители не крали деньги напрямую — они меняли контактные данные, а уже потом перехватывали одноразовые коды. Вывод: если антифрод живёт отдельно от колл-центра, он слеп к подготовительным действиям. Любой кейс утечки, массовых перевыпусков карт или грубых ошибок верификации нужно разбирать не только с безопасниками, но и с методологами: где скрипт подталкивает оператора «упростить клиенту жизнь» ценой безопасности.

Неочевидные решения: бороться не с клиентом, а с аномалиями

Самая частая ошибка — усложнять идентификацию всем подряд. Куда эффективнее тихо усиливать проверку только там, где видна аномалия: необычное время звонка, новый тип запроса, частые повторы фраз, подозрительные паузы. Современное программное обеспечение антифрод для банковского колл центра умеет в реальном времени «подсказывать» оператору уровень риска и автоматически переключать его на расширенный сценарий верификации, не заставляя всех клиентов пройти допрос. Неочевидный, но важный приём — включать в PRO‑скрипты технически нейтральные вопросы с низкой предсказуемостью, например динамические уточнения последних действий по счёту, а не только статические данные. Чем меньше информации, которая «застыла» и могла утечь, тем сложнее злоумышленнику пройти по накатанной.

Голосовая биометрия: мощный инструмент, но не серебряная пуля

За последние годы внедрение системы голосовой биометрии в банковском колл центре стало почти отраслевым стандартом, но вокруг него по-прежнему много мифов. Биометрия хорошо отсекает массовые атаки и рерайтеров голоса, однако против таргетированных схем с заранее записанным голосом клиента она не всесильна. Важно не только «включить модуль», а встроить его в общий контур: при спорных совпадениях запись автоматически помечается для ручного пересмотра, а оператор получает мягкий сигнал усилить верификацию дополнительными вопросами. Особое внимание уделяйте обучению персонала: сотрудник должен понимать, что биометрия — это не индульгенция, а ещё один фактор, и уметь аргументированно отказать в операции, даже если система формально «узнала» голос.

Альтернативные методы: поведение, контекст, «цифровой след»

Помимо биометрии, реальные результаты даёт совмещение поведенческого анализа с данными о цифровом окружении. Решения по безопасности для контакт центра банка сегодня могут учитывать, откуда и как именно звонит клиент: обычный ли это номер, совпадают ли геоданные с недавними входами в мобильный банк, насколько типичны запросы для этого профиля. Такой подход позволяет ловить сценарии, когда мошенник имеет на руках все данные, но действует «не по-псевдониму» клиента: просит необычно крупный перевод, нервничает, часто переспрашивает. Альтернатива «жёсткому допросу» — мягкое разделение операций: без высокого уровня доверия разрешать только неопасные действия, а всё критичное переводить в защищённые онлайн‑каналы с двухфакторной проверкой.

Организационные лайфхаки: доступы, мотивация и контроль качества

Технологии не спасут, если оператор может исправить половину анкеты клиента по одному только звонку. Ограничьте полномочия: один сотрудник меняет контакты, другой — лимиты, а критичные действия требуют двойного подтверждения. Внутренняя защита зависит и от того, как вы выстроили мотивацию: если KPI завязаны лишь на скорость обработки и удовлетворённость, операторы инстинктивно будут «закрывать глаза» на риск. Включайте в оценку качества элемент безопасного поведения. Плюс регулярные «тихие проверки» — тестовые звонки службой безопасности под видом клиентов с заведомо «подозрительными» сценариями. Так вы увидите реальную реакцию персонала, а не только то, как они пересказывают инструкции на обучении.

Интеграция систем: когда одна панель видит всю картину

Разрозненные инструменты порождают дырки: антифрод, CRM, телефонная платформа и обучение живут отдельно, а между ними — ручные «костыли». Гораздо надёжнее, когда единая система предотвращения мошенничества для колл центров банков интегрирована с историей обращений, продуктовым профилем и логами авторизации. Тогда оператор в едином окне видит «температуру риска» по клиенту, подсказки по безопасным операциям и автоматические блокировки опасных сценариев. Такой подход требует тесной связки IT, безопасности и операционного блока, но даёт понятный эффект: меньше случайных одобрений сомнительных операций и стабильную, а не героическую защиту. Не откладывайте интеграцию: чем дольше живут «островки автоматизации», тем дороже потом зашивать между ними логику.

Практические советы для профессионалов: как усиливаться без революций

Если бюджет ограничен, начните с дешёвых шагов: актуализируйте скрипты с учётом свежих схем, снизьте «пресловутость» персональных вопросов, добавьте обязательный разбор инцидентов на еженедельных планёрках. Затем переходите к пилотам: точечно запустите антифрод‑модуль на рисковых сегментах клиентов, проверьте влияние на NPS, донастройте правила. По мере взросления процессов уже можно говорить о покупке комплексного решения и его интеграции с телефонией. Помните, что любая защита банковского колл центра от мошенничества — это не проект на полгода, а постоянный цикл: анализ атак, корректировка процедур, дообучение команды. Кто быстрее учится на чужих и своих кейсах, тот и выигрывает в гонке с преступниками, даже если их инструменты становятся всё умнее.