Особенности онлайн‑мошенничества в платежных системах

Типовые сценарии атак и векторы компрометации

Онлайн‑мошенничество давно вышло за рамки «украли карту и рассчитались в магазине». В платежных системах доминируют несколько сценариев: кража учетных данных, подбор паролей, угон сессии, фишинг, подмена получателя платежа и манипуляции с возвратами. Типичный кейс: небольшой маркетплейс замечает всплеск ночных транзакций с одной страны, где раньше клиентов почти не было, при этом устройства «новых покупателей» совпадают по IP и user‑agent. Формально лимиты соблюдены, 3‑D Secure проходит, но через пару недель банк‑эмитент инициирует массовые чарджбеки — владелец бизнеса узнает, что оплачивали краденными картами. Если на этапе аномалий не сработала защита онлайн платежей от мошенничества, компания получает прямой финансовый ущерб и репутационные риски, а банк может ужесточить условия эквайринга или вовсе расторгнуть договор.

Кейсы из практики: компрометированные аккаунты и chargeback‑фрод

Показателен кейс из практики крупного онлайн‑сервиса подписок. Мошенники взломали десятки пользовательских аккаунтов через слив паролей с другого сайта и включили автопродление с привязкой новых карт. На первый взгляд, транзакции выглядели «здоровыми»: входы из знакомых городов, типичный размер платежа, подтверждение по 3‑D Secure. Сигналом стала аномальная концентрация новых карт на старых аккаунтах и всплеск обращений в саппорт о «непонятных списаниях». Во втором кейсе интернет‑магазин столкнулся с так называемым «дружественным фродом»: клиенты сами совершали покупки, а потом массово оспаривали операции в банке, утверждая, что «ничего не платили». Здесь уже недостаточно базовой антифрод‑фильтрации; важно уметь документировать каждое действие пользователя и выстраивать процесс споров с банками, иначе chargeback‑фрод превращается в устойчивый канал утечек денег.

Необходимые инструменты и архитектура антифрода

Программное обеспечение и инфраструктура мониторинга

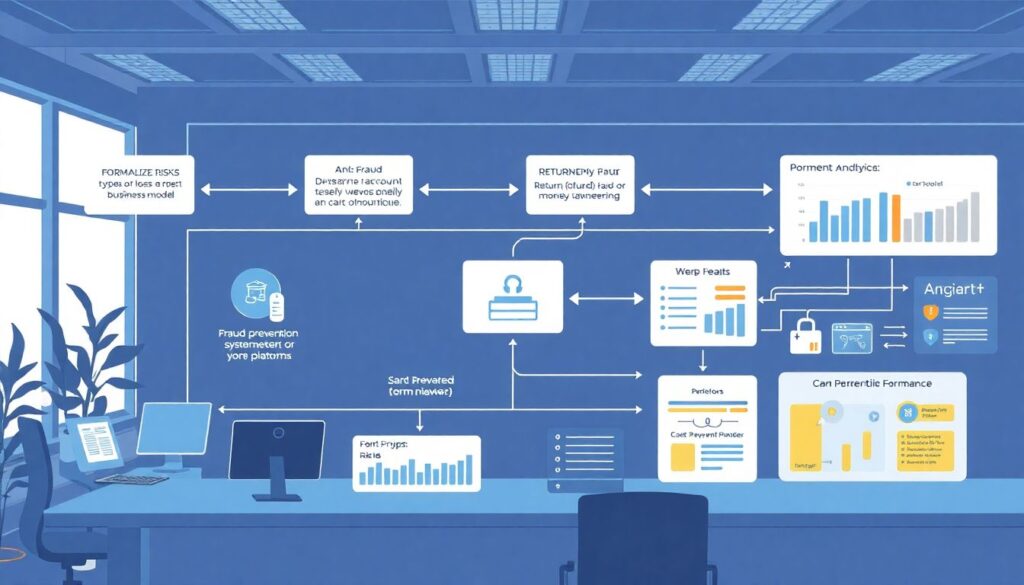

Чтобы не разбираться с фродом постфактум, нужна продуманная архитектура и специализированное программное обеспечение для антифрода онлайн платежей. Базовый набор включает модуль сбора событий (платежи, логины, изменения профиля), скоринговый движок правил, модуль машинного обучения, хранилище кейсов и интерфейс для аналитиков. В идеале антифрод‑платформа подключается на уровень платежного шлюза и системы аутентификации, чтобы иметь доступ и к финансовым данным, и к поведенческим сигналам (fingerprint устройства, геолокация, информация о браузере). Важно предусмотреть резервирование: отказоустойчивые кластеры, кэш правил, fallback‑режим с упрощенной логикой, если основное ядро недоступно. Иначе любая техническая ошибка антифрода оборачивается либо остановкой продаж, либо проходом мошенников без фильтров, что одинаково критично для бизнеса.

Данные и поведенческая аналитика как основа моделей

Эффективный антифрод упирается не только в софт, но и в качество данных. Для устойчивой защиты важно агрегировать историю транзакций, технические атрибуты устройств, паттерны поведения пользователей и результаты расследований. На этом основании строятся профили «нормального» поведения: частота платежей, средние чеки, любимые устройства и география. Любое отклонение — резкий рост суммы, смена страны, массовая привязка новых карт — становится сигналом для повышенного контроля. Современная защита онлайн платежей от мошенничества опирается на поведенческую биометрию: скорость набора, траектории мыши, характер ошибок. Комбинируя такие метрики с традиционными скоринговыми правилами (белые/черные списки IP, рискованные страны, известные прокси), компания получает многослойный барьер, который сложнее обойти даже при компрометации карты и пароля.

Поэтапный процесс выявления и блокировки мошенничества

Построение правил, скоринга и триггеров расследования

Рабочий процесс антифрода начинается с формализации рисков: какие типы потерь наиболее вероятны для конкретной модели бизнеса — угон аккаунтов, тестирование карт, фрод с возвратами или отмывание денег. На этой основе конфигурируются системы предотвращения мошенничества в платежных системах: набор детерминированных правил (например, блокировать все транзакции с определенных BIN‑диапазонов и стран при повышенном уровне споров) дополняется скоринговыми моделями, выдающими вероятность фрода по каждой операции. Важный этап — определение порогов: при каком уровне риска платеж автоматически отклоняется, а при каком отправляется на ручную проверку. Для этого проводят A/B‑тесты на исторических данных и моделируют влияние на конверсию. Нельзя просто «закрутить гайки»: слишком агрессивные правила создадут лавину ложных положительных срабатываний и прямые потери оборота из‑за отказов честным клиентам.

Операционный цикл: от алерта до финального решения

Даже лучшая модель бесполезна без четкого операционного цикла. Как только система создает алерт, он должен попасть в рабочую очередь антифрод‑аналитиков с достаточным контекстом: историей действий клиента, техническими отпечатками, списком связанных аккаунтов. Аналитик проверяет корреляции: повторяющиеся устройства, подозрительные email‑домены, одинаковые шаблоны адресов доставки. При необходимости инициируется дополнительная верификация: запрос документов, обратный звонок, временная блокировка аккаунта. Чтобы реально понимать, как обезопасить интернет платежи от мошенников, компании выстраивают SLA на обработку инцидентов и регламенты эскалации сложных кейсов в службу безопасности и юристам. Финальное решение (одобрить, отклонить, запросить доп. данные) автоматически возвращается в платежный шлюз, а исход помечается в обучающей выборке для последующей донастройки моделей и правил.

Устранение неполадок и постоянно меняющиеся схемы

Диагностика ложных срабатываний и утечек инцидентов

Антифрод‑система сама по себе может стать источником проблем: рост времени отклика, неверные интеграции с эквайером, некорректное применение правил. Регулярный техаудит помогает обнаружить, что часть транзакций обходит проверки или наоборот, блокируется без нужды. На этом этапе особенно полезны детальные логи и специализированные решения для мониторинга и выявления мошенничества в онлайн оплате, которые отслеживают не только фрод, но и качество работы самого конвейера проверок. Аналитики фиксируют показатели: долю отклоненных платежей, распределение рисковых оценок, число ложных срабатываний по каналам, зависимость от нагрузки. При всплеске жалоб клиентов или росте необъяснимых отказов важно быстро сузить круг поиска — проверить последние изменения в правилах, обновления версий, состояние внешних API. Чем быстрее устраняются такие неполадки, тем меньше вероятность, что мошенники успеют воспользоваться «окном возможностей».

Ретроспектива инцидентов и непрерывное улучшение

Мошенники постоянно адаптируются под существующие фильтры, поэтому антифрод нельзя считать «завершенным проектом». После каждого крупного инцидента полезно проводить ретроспективу: с какого момента начались аномалии, какие сигналы были проигнорированы, где задержалась реакция команды. На основе этого обновляют и сами правила, и документацию, и процессы взаимодействия между продуктом, безопасностью и поддержкой клиентов. Иногда результатом такой работы становится смена поставщика антифрода или доработка собственного движка — например, добавление модуля геолокационного анализа или интеграции с внешними черными списками. В ряде случаев целесообразно внедрять комбинированные решения: использовать внешнее облачное ядро и локальные правила, которые учитывают специфику бизнеса. Так выстраивается многослойная защита, а не точечные заплатки, что критично, когда на кону стоит не только оборот, но и доверие клиентов к онлайн‑платежам и к бренду в целом.